Abuk jest miejscem, które oferuje zainteresowanym swoją ofertą wynajmowanie sprzętu na terenie Warszawy. W swoich usługach posiada między innymi ...

abuk.pl

W naszej ofercie znajduje się między innymi: ochrona ppoż., instrukcja bezpieczeństwa pożarowego, a także usługi przeciwpożarowe oraz systemy ...

fairo.eu

Reklamuj swoją markę na różne sposoby, jednym z nich mogą być wyjątkowe torby z nadrukiem twojej firmy. Doskonale sprawdzą się jako opakowanie dla ...

pioka.pl

MINDSTREAM jest profesjonalną firmą szkoleniową, oferującą swoim klientom najlepsze kursy dla działów managerskich i kierowniczych oraz osób, ...

mindstream.pl

W firmie 7 razy ładniej doskonale prezentuje się nowoczesna dekoracja okien. Dla klientów dostępne są rolety rzymskie i zasłony, firany, karnisze, ...

7razyladniej.pl

W usługach pełnionych przez firmę Wycena123 znajdziemy sporządzanie operatów szacunkowych, które są zgodne z obowiązującymi przepisami prawa i ...

wycena123.pl

Filmy produktowe oraz realizacje firmy TLC RENTAL, wynajmującej i sprzedającej sprzęt mobilny na place budowy wskazane na jej stronie www, wiele ...

tlcrental.pl

Chcesz cieszyć się kamiennymi powierzchniami niczym z zakładu kamieniarskiego? Zdecyduj się na zakup produktów polecanych przez profesjonalistów! ...

akemipolska.pl

Aparaty powietrzne to grupa produktów, w jakie można się zaopatrzyć, kiedy kupuje się w sklepie AWERES. Są to modele AirGo i AirMaXX, jakie ...

awares.pl

Chorujesz na cukrzycę i potrzebujesz porady sprawdzonego dietetyka, który pomoże Ci zmienić swoje nawyki żywieniowe? Wejdź na naszą stronę ...

strefadietetyki.pl

Przedsiębiorcy, którzy zdecydowani są na wzięcie pożyczki w Wealthon Fund S.A. doceniają to, że wszystko odbywa się bardzo szybko. Jeżeli ...

wealthon.com

Przydadzą ci się regały przesuwne magazynowe i w związku z tym rozglądasz się za ciekawymi propozycjami? W takiej sytuacji warto zwrócić uwagę na ...

mcb.pl

Nie radzisz sobie z napięciowym bólem głowy i w związku z tym rozglądasz się za profesjonalnym wsparciem? Taką pomoc możesz otrzymać w Instytucie ...

instytutleczeniabolu.pl

Podczas warsztatów makramy w Zaradne poznasz podstawy jej robienia. Jest to ozdobne wyplatanie przy pomocy sznurków. Poznając tę technikę ...

zaradne.com

Ableton Live jest programem używanym przez profesjonalistów, zajmujących się tworzeniem remiksów oraz własnych utworów. Dzięki platformie Musoneo ...

musoneo.com

Zmagasz się z depresją lub lękami, które uniemożliwiają Ci normalne funkcjonowanie? Skorzystaj z pomocy psychologów oraz doświadczonych ...

osrodekempatia.pl

Zadajesz sobie pytanie, gdzie mogę liczyć na balustrady szklane? Zamiast zadawać sobie takie pytanie, jak najszybciej zapoznaj się z tym, co ...

maja.com.pl

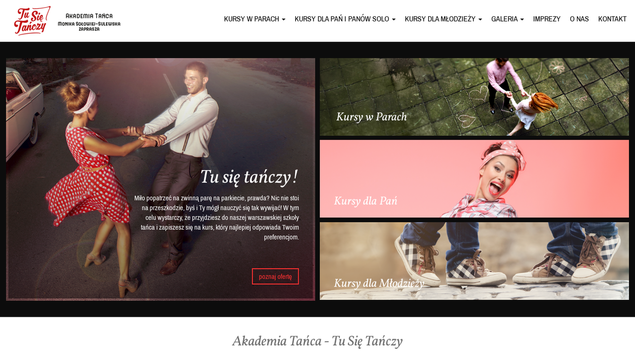

Akademia Tańca Tu się Tańczy jest miejscem, w jakim odbywają się kursy tańca towarzyskiego dla par. Z tej opcji korzysta sporo osób, ponieważ w ...

tusietanczy.pl

Bardzo dobrej jakości zawiasy do drzwi szklanych ze sklepu PM Polska kupowane są coraz częściej przez osoby, dla których znaczenie mają nawet ...

pmpolska.pl

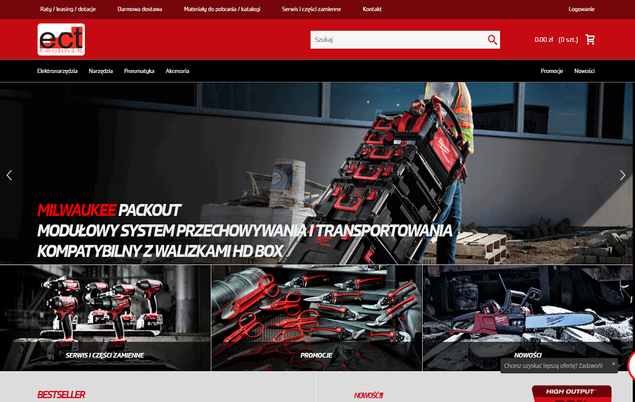

Urządzenia do prac remontowo-wykończeniowych i nie tylko znajdziesz w ofercie sklepu internetowego ECT Technik. Jesteśmy firmą z wieloletnim ...

ecttechnik.pl